Dieser Artikel soll Sie darüber informieren, was ein Berechtigungskonzept ist und welche Rolle es im Rahmen der Datensicherheit spielt. Das Berechtigungskonzept ist dabei ein elementarer Bestandteil der technischen und organisatorischen Maßnahmen (TOM).

Konkret erfahren Sie:

- Was ein Berechtigungskonzept ist,

- Wie Sie Ihr Rollenkonzept DSGVO-konform aufbauen,

- Was passiert, wenn Sie keines vorhalten,

- Wie Sie Zugriffe richtig definieren und verteilen.

- Zusätzlich können Sie ein sehr einfaches Muster kostenlos herunterladen.

Inhalte

- Was ist ein Berechtigungskonzept?

- Musteraufbau des Berechtigungskonzeptes nach DSGVO

- Wieso Sie ein Berechtigungskonzept benötigen

- Zugriffsrechte und Rollenverteilung

- Ein Berechtigungskonzept erstellen – so geht’s

- Vorlage für ein Rollen- und Berechtigungskonzept

- Häufige Fragen zum Thema Berechtigungskonzept nach DSGVO

- Zusammenfassung – ein Berechtigungskonzept erstellen

- Quellen

Was ist ein Berechtigungskonzept?

Ein funktionierendes Unternehmen, das keine personenbezogenen Daten verarbeitet ist kaum denkbar. Daher ist es praktikabel, nicht den Umfang der Datenverarbeitung so sehr einzuschränken, dass kein normalbetrieb mehr möglich ist, sondern stattdessen die notwendige Datenverarbeitung sicher zu gestalten.

Ein Berechtigungskonzept dient dazu, sicherstellen zu können, dass lediglich befugte Personen und Programme Zugriff auf die von ihnen verarbeiteten personenbezogenen Daten erhalten. Jeder dieser Zugriffe sowie die zu dieser Sicherstellung notwendigen Hilfsmittel werden schriftlich dokumentiert und somit nachweisbar gemacht. Unbefugte Zugriffe sollten sofort erkannt und folglich nachhaltig verhindert werden.

Die Rolle als Vermittler

Hilfreich zur Umsetzung ist die Nutzung eines rollenbasierten Berechtigungskonzeptes. Denn das manuelle Zuweisen von Zugriffsrechten auf Basis von Identitäten kann mühsam und besonders bei einer Vielzahl von Datenverarbeitenden unübersichtlich werden. Rollenkonzepte vereinfachen die Strukturierung der Berechtigungen Ihrer Mitarbeiter, Geräte oder Anwendungen.

Bei einem Rollenbasierten Berechtigungskonzept werden also nicht umständlich jeder Person manuell Rechte zugewiesen, sondern lediglich Rollen. Diese Rollen wiederum haben bestimmte Rechte.

Praxisbeispiel für ein einfaches Berechtigungskonzept auf Rollenbasis

Die Sachbearbeiterinnen Frau Müller und Frau Schmidt haben die gleiche Position in Ihrem Unternehmen und daher auch die gleichen Befugnisse zur Verarbeitung personenbezogener Daten. Grundsätzlich müssten Sie für beide Beschäftigten eine Identität erstellen und dieser Identität einzeln ihre zulässigen Zugriffe zuordnen.

Mittels eines Rollenkonzeptes können Sie die Identitäten einer sogenannten Rolle zuordnen. Die Identitäten der Beschäftigten Frau Müller und Frau Schmidt werden somit Rolle “Sachbearbeitung” zugeordnet.

Doch nicht allein nur Personen können auf personenbezogene Daten zugreifen. Auch die von Ihnen verwendeten Anwendungen und sogar Geräte können bei automatisierten Verarbeitungsprozessen auf Daten zugreifen, die Ihnen bis dato nicht bewusst waren. Falls Ihre Mitarbeiter im Unternehmen oder im Home-Office mit persönlichen Endgeräten arbeiten, sollten diese explizit auf unbefugte Zugriffsmöglichkeiten überprüft werden.

Musteraufbau des Berechtigungskonzeptes nach DSGVO

Sie sollten beim Aufbau einer Rollenbasierten Berechtigungskonzeptes möglichst strukturiert vorgehen und folgendes Muster nutzen.

Bildung von Identitäten und Rollen

Definieren Sie, wer und was in Ihrem Unternehmen personenbezogene Daten verarbeiten darf. Erfassen Sie hierzu alle angestellten Personen, Geräte und Anwendungen.

Diese erhalten nun eine individuelle digitale Identität. Die Identität dient dazu, künftige Zugriffe auf personenbezogene Daten eindeutig zuordenbar zu machen. Angestellte, Geräte oder Anwendungen mit gleichen Befugnissen in Ihrem Unternehmen können zu Rollen zusammengefasst werden.

Erstellen Sie eine erste Liste aller Angestellten des Unternehmens sowie externen Dienstleister. Erweitern Sie diese Liste auf die von Ihnen genutzten Anwendungen (das sind bspw. Software, Netzwerke oder Cloud-Anwendungen) und Geräte. Vergessen Sie insbesondere nicht private Endgeräte Ihrer Mitarbeiter.

Überschreiben Sie diesen nun digital eine Identität. Überlegen Sie sich für Identitäten mit gleichen Befugnissen eine übergeordnete Rolle (bspw. nach der Abteilung, Berufsgruppe etc).

Zuordnung der Zugriffsrechte zu den gebildeten Identitäten

Definieren Sie, welche Zugriffe einzelne Identitäten haben oder vergebene Rollen auf die personenbezogenen Daten in Ihrem Unternehmen zulässig verüben dürfen und welche nicht.

Bestimmen Sie ganz konkret, ob und welche Daten durch welche Identität gelöscht, geändert oder gar nur aufgerufen werden dürfen. Überlegen Sie welche Verarbeitungsprozesse aktuell stattfinden und welche ggf. eingeschränkt werden können. Erteilen Sie bspw. befristete Zugriffe oder gar einen Vollzugriff.

Implementierung eines Überprüfungsverfahrens

Erstellen Sie ein Verfahren für die Überprüfung der Identitäten bei einem Zugriff, für die Neuanlegung einer Identität bei Einstellung, dem Umgang mit der Identität bei Kündigung usw.

Erstellen Sie eine Checkliste oder einen Laufzettel, wenn Arbeitnehmer das Unternehmen verlassen. Dort sollte auch festgelegt werden, welche Berechtigungen entzogen werden müssen.

Überprüfung der Aktualität und Sicherheit:

Überprüfen Sie die Zugriffsliste, die gebildeten Identitäten und ggf. die komplexe Rollenvergabe regelmäßig auf ihre Aktualität. Gleichen Sie diese am besten regelmäßig mit einem Organigramm ab.

Definieren Sie hierzu ein regelmäßiges Überprüfungsintervall und bestimmen Sie eine Person, die diese Überprüfungen vornimmt.

Auf den ersten Blick erscheint es Ihnen möglicherweise sehr aufwendig. Doch scheuen Sie sich nicht vor der Realisierung eines solchen Konzeptes, indem Sie mithilfe dieses Artikels das Berechtigungskonzept Schritt für Schritt anlegen.

Identitäten und Rollen trennen

Vergewissern Sie sich zudem der Unterscheidung der Begriffe Identität und Rolle. Die Mitarbeiter, Anwendungen und Geräte Ihres Unternehmens erhalten eine Identität, die die Zugriffe auf die personenbezogenen Daten organisiert. Diese einzelnen Identitäten erhalten somit eine Berechtigung zur Verarbeitung personenbezogener Daten.

Eine Rolle ist nicht mit dieser Identität gleichzusetzen. Vielmehr werden Rollen erst dadurch gebildet, dass Sie die einzelnen Identitäten mehrerer Mitarbeiter, Anwendungen oder Geräte mit gleichen Berechtigungen zusammenfassen.

Sie fassen jedoch nicht mehrere Mitarbeiter, Anwendungen oder Geräte zu einer Identität zusammen. Die Identität ist weiterhin auf die einzelnen Datenverarbeiter zurückführbar. Andernfalls könnten Sie die faktischen Zugriffe einer solchen Gruppenidentität nicht mehr nachverfolgen, was dem Sinn und Zweck des Berechtigungskonzeptes widersprechen würde.

Wieso Sie ein Berechtigungskonzept benötigen

Ein Berechtigungskonzept dient zum einen der Vereinfachung Ihrer unternehmensinternen Organisation und Kommunikation.

Sie können Zugriffe auf die Daten einfacher überwachen und Datenverarbeitungsvorgänge übersichtlich nachverfolgen. Wenn Sie das rollenbasierte Berechtigungskonzept nutzen, können Sie die Vergabe der Zugriffsberechtigungen einfacher organisieren. Verlässt beispielsweise ein Mitarbeiter Ihr Unternehmen oder wird dieser neu eingestellt, dann fügen Sie seine Identität einfach einer bestehenden Rolle hinzu bzw. löschen lediglich seine Identität. Die übrigen Identitäten der Rolle bleiben bestehen. Haben Sie also erstmalig ein Konzept erarbeitet, ersparen Sie sich künftig viel Zeit.

Zum anderen ist ein Berechtigungskonzept auch aus rechtlicher Sicht notwendig. Denn die DSGVO stellt besondere Schutzanforderungen an Datenschutz und Datensicherheit während der Verarbeitung personenbezogener Daten.

- Artikel 5 Absatz 1 DSGVO:

Ein wichtiger Datenschutzgrundsatz des Artikels 5 Absatz 1 DSGVO ist der Grundsatz der Vertraulichkeit und Integrität der Datenverarbeitung, zu dem insbesondere der Schutz vor unbefugten Zugriffen gehört. - Artikel 32 Absatz 1 b) DSGVO

Verantwortliche werden explizit zum Treffen geeigneter technischer und organisatorischer Maßnahmen verpflichtet, um diesen Schutz personenbezogener Daten während der Datenverarbeitung sicherzustellen.

Die Erstellung eines Berechtigungskonzeptes ist eine wichtige Schutzmaßnahme in Form einer Zugriffs- und Zugangskontrolle. - Artikel 5 Absatz 2 DSGVO:

Gleichzeitig erfüllen Sie damit Ihre Rechenschafts- und Nachweispflicht des Artikel 5 Absatz 2 DSGVO.

Auch wenn in Ihrem Unternehmen keine komplexen Datenverarbeitungen stattfinden, müssen Sie die DSGVO einhalten. Unter dem Begriff “Verarbeitung” werden auch einfache Vorgänge wie das Erheben, Organisieren, Speichern oder Abfragen von Daten gezählt, so Artikel 4 Nr. 2 DSGVO.

Würden Sie allen Beschäftigten oder Anwendungen unbegrenzten Zugriff auf die personenbezogenen Daten erlauben, würde dies den Grundsätzen der DSGVO in Bezug auf Vertraulichkeit und Datensicherheit widersprechen. Sie sind vielmehr dazu angehalten, diese Zugriffe so zu minimieren, dass lediglich erforderliche Datenverarbeitungsvorgänge stattfinden.

Das ist vor allem wichtig, wenn Ihre Arbeitnehmer mit mobilen oder privaten Geräten sowie Clouds arbeiten, da so die personenbezogenen Daten besonders gefährdet sind.

Zugriffsrechte und Rollenverteilung

Um ein Berechtigungskonzept erstellen zu können, müssen Sie also anhand der verschiedenen Tätigkeiten in Ihrem Unternehmen entscheiden, wie Ihre Angestellten, Geräte und Anwendungen Daten verarbeiten dürfen. Beachten Sie jedoch stets, dass Sie lediglich absolut notwendige Zugriffsberechtigungen verteilen (Grundsatz der Minimierung von Berechtigungen, “Need to Know Prinzip”).

Um zu bestimmen, welche Zugriffsrechte die von Ihnen vergebenen Rolle erhalten sollen, müssen Sie sich zunächst einen Überblick über die möglichen Arten von Zugriffsrechten verschaffen.

Regelmäßig werden personenbezogene Daten erfasst, gespeichert, gelöscht, übermittelt, verändert, gelesen oder abgefragt.

Daher sind vor allem folgende Zugriffsberechtigungen relevant:

Vollzugriff

Diese Berechtigung erstreckt sich auf jegliche Verarbeitungsvorgänge personenbezogener Daten.

Beispiel: Der Geschäftsführer eines Telekommunikationsunternehmens ist berechtigt, personenbezogene Daten umfassend zu verarbeiten. Er erhält einen Vollzugriff. Er kann damit unter anderem Datensätze löschen, verändern und transferieren.

Datenbearbeitung

Diese Berechtigung erstreckt sich auf die Datenerfassung sowie das Bearbeiten und Löschen von personenbezogenen Daten.

Beispiel: Die Mitarbeiterin eines Veranstaltungsunternehmens ist mit dem Buchen von Künstlern betraut. Hierzu erfasst sie Daten neu engagierter Künstler, bearbeitet sie und löscht sie nach dem Beenden der Veranstaltung. Es genügt die Zugriffsberechtigung für die Datenverarbeitung, um ihre Tätigkeit auszuführen.

Datenerfassung

Diese Berechtigung erstreckt sich auf die Erhebung und Erfassung von personenbezogenen Daten.

Beispiel: Die Praktikantin eines Heizungs- und Sanitärbetriebes soll im Rahmen ihres zweiwöchigen Praktikums eine Meinungsumfrage zu potenziellen Kundenwünschen durchführen. Hierzu sollen Menschen auf der Straße angesprochen und deren Daten erhoben sowie später digital erfasst werden. Sie erhält damit allein eine Zugriffsberechtigung für die Datenerfassung. Sie kann die Daten mit Nur-Schreibzugriff in eine Datenbank einpflegen.

Datenabfrage

Diese Berechtigung erstreckt sich allein auf die Abfrage und das Auslesen von personenbezogenen Daten.

Beispiel: Der Lieferant einer Werbedruckerei bringt die in Auftrag gegeben Arbeiten an die Kunden. Hierzu liest er die Adressen der Kunden jeden Morgen im Unternehmen aus und begibt sich danach auf seine Route. Er erhält lediglich eine Zugriffsberechtigung für die Datenabfrage.

Kein Zugriff

Für die Tätigkeit einiger Mitarbeiter kann es sein, dass keine Datenverarbeitung notwendig scheint.

Beispiel: Ein privat geführter Kinderhort beschäftigt vier Reinigungsfachkräfte, die für die Reinigungstätigkeiten personenbezogene Daten des Unternehmens weder bearbeiten, erfassen noch abfragen müssen. Die Rolle “Reinigung” erhält keine Zugriffsberechtigung.

Zudem lesen oft unbemerkt Anwendungen und Geräte personenbezogene Daten aus oder speichern sie ab. Überlegen Sie also auch hier, ob diese Zugriffsrechte notwendig sind, oder ob Sie diese verbieten sollten. Hier wird nur ein kleiner Überblick über die Zugriffsarten gegeben, diese können extrem vielfältig sein, je nach Unternehmensgegenstand.

Ein Berechtigungskonzept erstellen – so geht’s

Ein Rollen- bzw. Berechtigungskonzept erstellen Anleitung

Gesamtzeit: 2 Stunden

Bilden Sie Identitäten und Rollen

Binden Sie hier unbedingt die IT ein, wenn Sie nicht den kompletten Überblick über alle Verarbeitungen im Unternehmen haben. Erfassen Sie Software, Geräte und Personen und bilden Sie daraus Identitäten und dazu gehörende Rollen.

Vergeben Sie sinnvolle Rechte

Jede Rolle sollte nun die nötigen Rechte zugewiesen bekommen. es sollte auch geklärt werden, welche Rollen nicht auf bestimme Bereiche zugreifen dürfen.

Überprüfen Sie Rollen und Zugriffe regelmäßig

Essentiell für ein funktionierendes Berechtigungskonzept ist, das es lebt und gelebt wird. Es können sich schnell Änderungen auf Organisationebene ergeben, welche schnell eingearbeitet werden müssen.

Überprüfen Sie die Einhaltung des Konzeptes

Ein Berechtigungskonzept muss auch kontrolliert werden. Oft werden Rollen und Zugriffsrechte aufgeweicht, weil es einfacher ist. Dies muss erkannt und unterbunden werden.

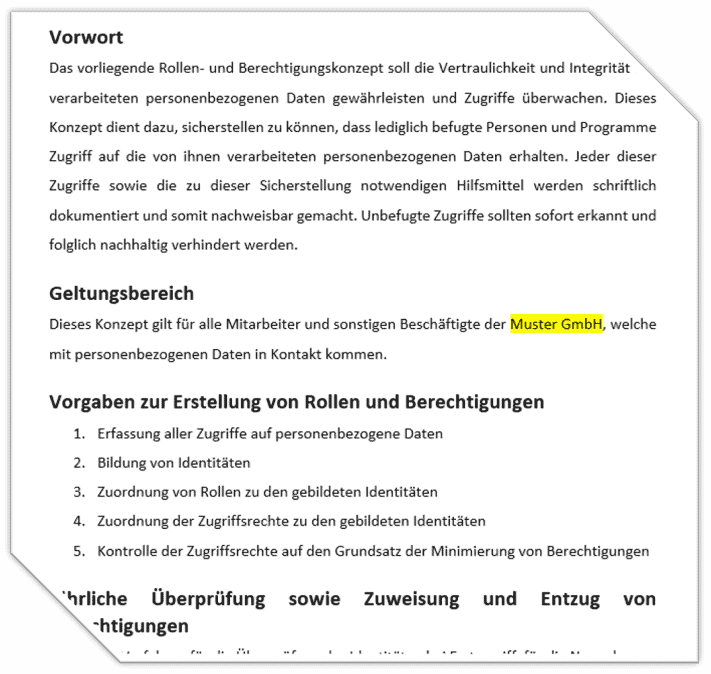

Vorlage für ein Rollen- und Berechtigungskonzept

Laden Sie hier ein kostenloses Muster herunter, welches die Grundprinzipien abdeckt. Beachten Sie, dass dies ein wirklich sehr einfaches Konzept ist, in der Praxis treten viele individuelle Abweichungen auf, die dann berücksichtigt werden müssen.

Häufige Fragen zum Thema Berechtigungskonzept nach DSGVO

Benötigt wirklich jeder ein Berechtigungskonzept um DSGVO-konform zu sein?

Nein, grundsätzlich sollte es zwar vorhanden sein, aber wenn Sie z.B. ein Einzelkaufmann oder Selbstständige sind, dann benötigen Sie nicht unbedingt ein solches Konzept.

Wie oft sollte ich ein Berechtigungskonzept neu erstellen?

Sie sollten regelmäßig überprüfen, ob Ihr einmal erstelltes Konzept auch greift, also ob sich alle daran halten und es auch gelebt wird. Neu erstellen müssen Sie es nicht jedes Jahr, außer es ändern sich gravierende Prozesse.

Wie ausführlich sollte das Konzept sein?

Es sollte so ausführlich sein, dass Sie es gut umsetzen können aber auch so viel Freiraum lassen, dass es noch praktisch möglich ist, es umzusetzen.

Was muss ein Berechtigungskonzept alles enthalten?

Ein Berechtigungskonzept sollte stets aktuell sein und die Gegebenheiten korrekt wiedergeben. Weitere Inhalte sollten sein:

– Bildung von Identitäten und Rollen

– Zuordnung der Zugriffsrechte zu den gebildeten Identitäten

– Implementierung eines Überprüfungsverfahrens

– Überprüfung der Aktualität und Sicherheit:

– Identitäten und Rollen trennen

Wie schreibt man ein Berechtigungskonzept?

Ein Berechtigungskonzept sollte sich an Gegebenheiten im Betrieb orientieren und dort alle Berechtigungen und Rollen abbilden. Das Vorgehen ist dabei oft von der Struktur der Organisation abhängig. Grundsätzlich sollten zuerst alle Identitäten und Rollen abgebildet werden. Dann sollten die Zugriffsrechte abgebildet werden. Anschließend wir ein Überprüfungsverfahren implementiert.

Zusammenfassung – ein Berechtigungskonzept erstellen

Das Erstellen und Führen eines Berechtigungskonzeptes erleichtert Ihnen den Überblick über die Verarbeitung personenbezogener Daten und verringert damit den organisatorischen Aufwand. Insbesondere können Sie sich jedoch gegen unbefugte Zugriffe und daraus folgende Datenpannen schützen.

Oftmals sind diese unbefugten Zugriffe auf personenbezogene Daten nicht sofort erkennbar und können mit Datenverlust, Datenweitergabe oder -vernichtung einhergehen. Gerade in großen Unternehmen verarbeitet eine Vielzahl von Mitarbeitern sowie Geräten und Anwendungen personenbezogene, gar sensible Daten. Unbefugte Zugriffe sind sowohl im digitalen als auch im analogen Arbeitsumfeld möglich. Allein das Nutzen von technischen oder faktischen (Viren-)Schutzmaßnahmen stellt noch keinen vollumfänglichen Schutz personenbezogener Daten her.

Natürlich schützt auch ein Berechtigungskonzept nicht komplett gegen Datenpannen. Doch hierdurch kommen Sie der Pflicht der DSGVO nach, Ihr möglichstes zu tun, um diese Datenschutzverstöße zu vermeiden und wahren gleichzeitig den Grundsatz der Datenminimierung und Datensicherheit. Sie entwickeln ein Management, um die Zugriffe auf ein Minimum zu reduzieren und vor allem schnell erkennen und nachverfolgen zu können.

Denn Datenpannen sind nicht nur ärgerlich und zeitaufwendig. Vielmehr verstoßen Sie damit gegen die Grundsätze der DSGVO und müssen diese im Zweifel der Aufsichtsbehörde gemäß Artikel 33 DSGVO melden. Verstöße gegen die DSGVO, insbesondere Artikel 5 und 32, können zudem mit hohen Bußgeldern sanktioniert werden.

Dieser Artikel soll Ihnen dabei helfen, Berechtigungskonzepte in Ihrem Unternehmen zu etablieren und einen ersten Überblick diesbezüglich verschaffen.

Quellen

https://dsgvo-gesetz.de/art-5-dsgvo/

Die Kommentare sind geschlossen.