Die TOM für den Datenschutz richtig zu dokumentieren stellt eine wichtige Säule der Datenschutz Dokumentation dar. Das Gesetz spricht dabei von der “Sicherheit der Verarbeitung” bzw. “Anforderungen an die Sicherheit der Datenverarbeitung”.

Technische und organisatorische Maßnahmen (Mehrzahl auch „TOMs“) sind also Maßnahmen, die die Sicherheit und Integrität der verarbeiteten Daten gewährleisten aber auch z.B. vor dem unbefugten Zugriff Dritter schützen. Sie sollten schriftlich dokumentiert und regelmäßig aktualisiert werden.

In diesem Artikel erfahren Sie konkret:

- Welche Rolle die TOMs im Rahmen der Datenschutz-Grundverordnung spielen und wieso Sie diese benötigen,

- Ob Sie Ihre technischen und organisatorischen Maßnahmen überhaupt dokumentieren müssen,

- Wie Sie Ihre TOMs Schritt-für-Schritt erfassen,

- Wie Sie an ein kostenloses Muster zur Erfassung Ihrer TOMs bzw. an eine Checkliste kommen,

- Was typische Beispiele für angemessene Schutzmaßnahmen sind,

- und was passiert, wenn Sie sich nicht an die Dokumentationspflichten halten.

Inhalte

- Diese Rolle spielen TOM bei der Datenschutz Dokumentation

- Datenschutzfreundlichen Voreinstellungen: Privacy by Design / Privacy by Default

- Wer ist für die technischen und organisatorischen Maßnahmen, für die Sicherheit der Verarbeitung und die Vertraulichkeit der Daten verantwortlich?

- Muster, wie Sie nach DSGVO Ihre technischen und organisatorischen Maßnahmen erfassen sollten

- Beispiele aus der Praxis: Einhaltung der TOM

- TOM Checkliste zur Umsetzung

- TOM nach DSGVO dokumentieren – so geht’s

- Folgen bei Verstößen gegen die Dokumentationspflichten

- Häufige Fragen zum Thema technische und organisatorischen Maßnahmen nach DSGVO

- Quellen

Diese Rolle spielen TOM bei der Datenschutz Dokumentation

Genauso wie das Verzeichnis von Verarbeitungstätigkeiten (früher: Verfahrensverzeichnis) und die Risikoanalyse (bzw. DSFA), ist die Dokumentation der TOM eine wichtige und verpflichtende Datenschutz Dokumentation nach DSGVO. D.h. alle Unternehmen, Vereine, Einzelkaufleute, Handwerker etc., die personenbezogene Daten verarbeiten, müssen diese drei Elemente dokumentieren.

Die technischen und organisatorischen Maßnahmen spielen dabei eine ganz besondere Rolle, weil sie den ganzen Datenschutz im Unternehmen “überwachen”. Es geht also zum großen Teil darum, wie die Daten der Betroffenen (Kunden, Lieferanten, Mitarbeiter etc.) geschützt und abgesichert sind.

Eine besondere Bedeutung kommt den TOM dann zu, wenn es zu einem meldepflichtigen Datenleck oder Datenschutzverstoß gekommen ist. Dann können die TOM dazu dienen zu belegen, dass angemessene Maßnahmen zum Schutz getroffen wurden. Dabei sollten Sie dafür sorgen, dass die TOM am besten so schnell wie möglich dokumentiert werden und nicht erst, wenn eine Behörde nach ihnen fragt.

Datenschutzfreundlichen Voreinstellungen: Privacy by Design / Privacy by Default

Datenschutzfreundliche Voreinstellungen bzw. Designenetschieidungen, oft auch als „Privacy by Design“ und „Privacy by Default“ bezeichnet, sind zwei Schlüsselkonzepte der Datenschutz-Grundverordnung (DSGVO). Dies ist in Art. 25 DSGVO geregelt. Dabei geht es darum, wie der Datenschutz in die Entwicklung und Nutzung von Produkten und Dienstleistungen integriert wird. Beide Konzepte stehen in engem Zusammenhang mit den technisch-organisatorischen Maßnahmen (TOM).

Privacy by Design

„Privacy by Design“ bezieht sich auf den Ansatz, den Datenschutz von Anfang an in das Design und die Architektur von Systemen und Prozessen zu integrieren. Es geht darum, den Datenschutz proaktiv und nicht als nachträglichen Zusatz zu behandeln. Dies bedeutet, dass Datenschutzüberlegungen in jeder Planungs- und Entwicklungsphase berücksichtigt werden müssen. Dazu gehören die Minimierung der Datenerhebung, die Verschlüsselung von Daten und die Integration von End-to-End-Sicherheit in das Design des Produkts oder der Dienstleistung.

Beispiele können sein:

- Nutzung von (Ende zu Ende) Verschlüsselung im Endprodukt

- Keine Nutzung von Tracking oder sonstiger datenschutzkritischer Software

- Sichere Codeentwiclung z.B. nur Nutzung von sicheren Libraries

Privacy by Default

„Privacy by Default“ bedeutet, dass die Standardeinstellungen eines Produkts oder Dienstes so gewählt werden müssen, dass sie den größtmöglichen Datenschutz bieten, ohne dass der Nutzer selbst Einstellungen vornehmen muss. Das bedeutet, dass nur die Daten erhoben werden, die für die jeweilige Aufgabe absolut notwendig sind, und dass diese Daten nur so lange wie nötig gespeichert werden. Damit soll sichergestellt werden, dass ohne aktives Zutun des Nutzers nicht mehr Daten als notwendig verarbeitet werden.

Beispiele für diese Nutzung:

- Sammlung von Nutzerdaten standardmäßig ausgeschaltet

- Verschlüsselung standardmäßig aktiviert

- Starke Authentifizierung ist standardmäßig aktiviert, z.B. 2-Faktor-Authentifizierung

Privacy by Design und Privacy by Default sind im Kontext der DSGVO, insbesondere im Hinblick auf Artikel 32, integrale Bestandteile der technisch-organisatorischen Maßnahmen, die Unternehmen zur Gewährleistung der Sicherheit der Datenverarbeitung treffen müssen. Die Umsetzung von Privacy by Design und Privacy by Default hilft, Datenschutzrisiken von vornherein zu minimieren und unterstützt Unternehmen bei der Erfüllung ihrer datenschutzrechtlichen Pflichten.

Wer ist für die technischen und organisatorischen Maßnahmen, für die Sicherheit der Verarbeitung und die Vertraulichkeit der Daten verantwortlich?

Zuständig und haftbar ist, wie bei allen datenschutzrechtlichen Belangen, die Verantwortliche Stelle (gem. Art. 4 Nr. 7 DSGVO). Also die natürliche (z.B. Einzelunternehmer) oder juristische Person (z.B. GmbH, AG), über die Zwecke und Mittel der Verarbeitung von personenbezogenen Daten entscheidet.

Wie eingangs erwähnt, wird die Dokumentation zur Pflicht, sobald personenbezogene Daten verarbeitet werden. Dies ist dann der Fall, wenn die Daten zum ersten Mal erhoben werden, z.B. wenn sie anfangen für einen Newsletter E-Mail-Adressen einzusammeln oder eine Kundendatei anlegen.

Prüfen Sie hier, ob eine Verarbeitung vorliegt und Sie eine Dokumentation durchführen müssen.

Beachten Sie, dass der Grundsatz gilt, je mehr und je sensibler die Daten, die Sie verarbeiten, desto mehr Schutz müssen Sie vorweisen können. Eine Arztpraxis für Suchtkranke sollte mehr Schutz in der IT-Infrastruktur haben als ein Handwerker, der eine Kundendatei in Excel führt. Der Handwerker wird wohl nicht verpflichtet sein, einen Fingerabdrucksensor vor seinem Serverraum zu installieren (insofern er einen hat).

Prüfen Sie deswegen die TOM auf die Verhältnismäßigkeit mittels Risikoanalyse: Ist der Schutzbedarf gemessen an Eintrittswahrscheinlichkeit und Schwere des Schadens angemessen? Auch wirtschaftliche Erwägungen sind zulässig, also die Abwägung, ob die Maßnahmen bzgl. Implementierungskosten angemessen sind. Weiter unten finden Sie Beispiele für konkrete Verarbeitungstätigkeiten.

Muster, wie Sie nach DSGVO Ihre technischen und organisatorischen Maßnahmen erfassen sollten

Es bietet sich an, die TOM nach den Mustern, die von führenden Stellen zur Verfügung gestellt wurden, zu erstellen. So hat das Bayerische Landesamt für Datenschutzaufsicht eine Checkliste zur Dokumentation zu den TOM veröffentlicht, an der man sich gut orientieren kann. Es wäre auch denkbar, sich strikt an § 64 BDSG (neu) zu orientieren und sein Unternehmen auf dieser Grundlage abzuklopfen, obwohl dieser nur für öffentliche Stellen gilt.

Die Vorlage für die TOMs

Die Vorlage zur Erstellung der technischen und organisatorischen Maßnahmen kann folgendermaßen gegliedert werden:

- Pseudonymisierung

Wikipedia definiert die Pseudonymisierung als einen Vorgang, bei dem persönliche Daten durch z.B. Zahlenfolgen ersetzt werden, so dass diese nicht mehr zuordenbar sind. Also z.B. Ersetzung einer E-Mail Adresse durch eine User-ID. - Verschlüsselung

Hier geht es um den Schutz der Daten vor unberechtigten Zugang z.B. durch Passwörter auf Archiven. - Gewährleistung der Vertraulichkeit (Art. 32 Abs. 1 b) DSGVO)

Hier geht es um alles, was mit Zutritt und Zugang zu tun hat, wie gewährleisten Sie, dass nur Berechtigte Zugang zum Serverraum haben? - Gewährleistung der Integrität (Art. 32 Abs. 1 b) DSGVO)

Wie gewährleisten Sie, dass die Daten, die Sie verarbeiten an sich richtig sind? Wie steuern Sie Änderungen oder Löschungen? - Gewährleistung der Verfügbarkeit (Art. 32 Abs. 1 b) DSGVO)

Wie gewährleisten Sie, z.B. bei einem Stromausfall die Verfügbarkeit der Daten? - Gewährleistung der Belastbarkeit der Systeme (Art. 32 Abs. 1 b) DSGVO)

Machen Sie regelmäßige checks, ob Ihre Systeme gegen Unfälle oder Eindringlinge sicher sind? - Verfahren zur Wiederherstellung der Verfügbarkeit personenbezogener Daten nach einem physischen oder technischen Zwischenfall (Art. 32 Abs. 1 c))

Haben Sie Vorgehensweisen, bei einem Zwischenfall, der z.B. alle ihre Daten auf einem Server löscht? - Verfahren regelmäßiger Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen (Art. 32 Abs. 1 d))

Prüfen Sie auch, ob die o.g. Maßnahmen effektiv sind? Wenn ja, wie? - Schriftliche Dokumentation von sonstigen Maßnahmen

Haben Sie z.B. Datenschutz Anweisungen an Ihre Mitarbeiter ausgegeben? Haben Sie eine IT-Sicherheitszertifizierung?

Diesen Katalog können sie z.B. in Word oder Excel abarbeiten oder aber per Hand, an die Form gibt es wenige Anforderungen. Wir haben Ihnen eine leere Word Vorlage vorbereitet, die Sie verwenden können: TOM Vorlage in Word. Die Checkliste zu den TOM finden Sie weiter unten.

Der Sonderfall: Auftragsverarbeitung und TOM

Sie haben Ihre eigenen TOM ausführlich dokumentiert und überprüfen diese auch regelmäßig. Damit ist aber noch lange nicht alles getan, denn sie haben sicher auch ein paar so genannte Auftragsverarbeiter engagiert, welche z.B. Ihre Lohnabrechnung machen oder ihr Nutzerverhalten auswerten (Stichwort Google Analytics). Diese müssen auch TOM vorweisen. Lassen Sie sich diese unbedingt aushändigen und legen Sie diese ab. Nach EU-Datenschutz-Grundverordnung sind Sie nämlich auch in der Pflicht, Ihre Verarbeiter zu kontrollieren und stehen im Schadensfall auch für diese ein! Wenn Ihnen nichts anderes vorliegt, schicken Sie einfach die o.g. Word Vorlage zum Ausfüllen an den Auftragsverarbeiter.

Beispiele aus der Praxis: Einhaltung der TOM

Hier sollen ein paar Beispiele für TOM geschildert werden, welche verdeutlichen sollen, wie man seine technischen und organisatorischen Maßnahmen einhalten kann.

Nutzung einer Kundendatenbank auf einem Server

Schutzbedarf – wie sensibel sind die Daten für den Betroffenen? – Normal (ein möglicher Datenmissbrauch hätte vertretbare Auswirkungen auf wirtschaftliche und persönliche Verhältnisse des Betroffenen)

Eintrittswahrscheinlichkeit – wie wahrscheinlich ist es, dass persönliche Daten zweckentfremdet werden? Wie interessant sind die Daten für Dritte? – Normal (die persönlichen Daten können für Dritte von Interesse sein, die Wahrscheinlichkeit, dass diese entwendet werden, ist aber als gering einzustufen bzw. die Sicherheitsmaßnahmen sind ausreichend)

Beispiele für technische und organisatorische Maßnahmen:

- Der Server auf dem alle Kundendaten liegen ist nur mit Passwort und Nutzername zu erreichen, der Serverraum ist mit einfachem Schlüssel verschlossen.

- Jede Nutzung wird protokolliert z.B. ein- und ausloggen, Änderungen an Datensätzen, Logins werden nicht geteilt, jedem Login ist eine Person zugeordnet.

- Es bestehen Lese und Schreibrechte, welche nach Bedarf verteilt werden. Kunden werden nicht unter Klarnamen sondern unter einer User-ID gespeichert, insofern eine Nachverfolgbarkeit nicht gewährleistet sein muss.

- Es werden regelmäßig Backups gezogen, welche sich verschlüsselt in der Cloud befinden. Diese werden regelmäßig auf Integrität getestet.

- Jedes Quartal werden die oben genannten Maßnahmen überprüft.

- Es bestehen klare Anweisungen an Mitarbeiter zur Einhaltung des Datenschutzes. Jedes Quartal wird eine E-Mail mit Datenschutzhinweisen an alle Mitarbeiter verschickt.

Anlegen einer Datenbank zur Reisekostenabrechnung

Schutzbedarf – wie sensibel sind die Daten für den Betroffenen? – Normal (ein möglicher Datenmissbrauch hätte vertretbare Auswirkungen auf wirtschaftliche und persönliche Verhältnisse des Betroffenen)

Eintrittswahrscheinlichkeit – wie wahrscheinlich ist es, dass persönliche Daten zweckentfremdet werden? Wie interessant sind die Daten für Dritte? – Normal (die persönlichen Daten können für Dritte von Interesse sein, die Wahrscheinlichkeit, dass diese entwendet werden, ist aber als gering einzustufen bzw. die Sicherheitsmaßnahmen sind ausreichend)

Beispiele für technische und organisatorische Maßnahmen:

- Die Datenbank wird auf einem Netzwerklaufwerk in einer Excel Datei geführt, auf welche nur die Personalabteilung Zugriff hat.

- Zugriffe sind auf den minimalen Personenkreis beschränkt, Änderungen sind zuordenbar.

- Lese- und Schreibrechte sind auf den minimalen Personenkreis beschränkt.

- Es werden regelmäßig Backups gezogen, welche sich verschlüsselt in der Cloud befinden. Diese werden regelmäßig auf Integrität getestet.

- Jedes Quartal werden die oben genannten Maßnahmen überprüft, bei Personalwechsel werden die Rollenkonzepte ggf. neu erstellt.

- Es bestehen klare Anweisungen an Mitarbeiter zur Einhaltung des Datenschutzes. Jedes Quartal wird eine E-Mail mit Datenschutzhinweisen an alle Mitarbeiter verschickt.

Annahme von Bestellungen über ein Webportal

Schutzbedarf – wie sensibel sind die Daten für den Betroffenen? – Normal (ein möglicher Datenmissbrauch hätte vertretbare Auswirkungen auf wirtschaftliche und persönliche Verhältnisse des Betroffenen)

Eintrittswahrscheinlichkeit – wie wahrscheinlich ist es, dass persönliche Daten zweckentfremdet werden? Wie interessant sind die Daten für Dritte? -Hoch (die verarbeiteten Daten sind von großem Interesse für Dritte und ein hoher Aufwand könnte sich für einen Angreifer lohnen).

Beispiele für technische und organisatorische Maßnahmen:

- Bestellungen und Abwicklungsdaten werden in einer verschlüsselten Datenbank gespeichert, welche auf einem Server liegt.

- Zugriffe werden an einzelne Mitarbeiter vergeben, welche einzelne Accounts und zugewiesene Rollen und Rechte haben.

- Es findet eine Passwortrichtlinie Anwendung und 2-Faktor Authentifizierung ist verpflichtend für den Zugriff auf das Backend.

- Backups werden multiredundant abgelegt und off-premise gelagert.

- Jedes Quartal werden die oben genannten Maßnahmen überprüft, bei Personalwechsel werden die Rollenkonzepte ggf. neu erstellt.

- Es bestehen klare Anweisungen an Mitarbeiter zur Einhaltung des Datenschutzes. Jedes Quartal wird eine E-Mail mit Datenschutzhinweisen an alle Mitarbeiter verschickt.

Sie sehen, es ist kein Hexenwerk, man muss nur wissen, wie man die Maßnahmen dokumentiert und wo man anfängt. Am besten geht dies über Muster, welche Sie Schritt-für-Schritt durch den Vorgang lotsen und Ihnen auch zeigen, welche Maßnahmen Sie bereits besitzen und welche Sie ggf. einführen müssen.

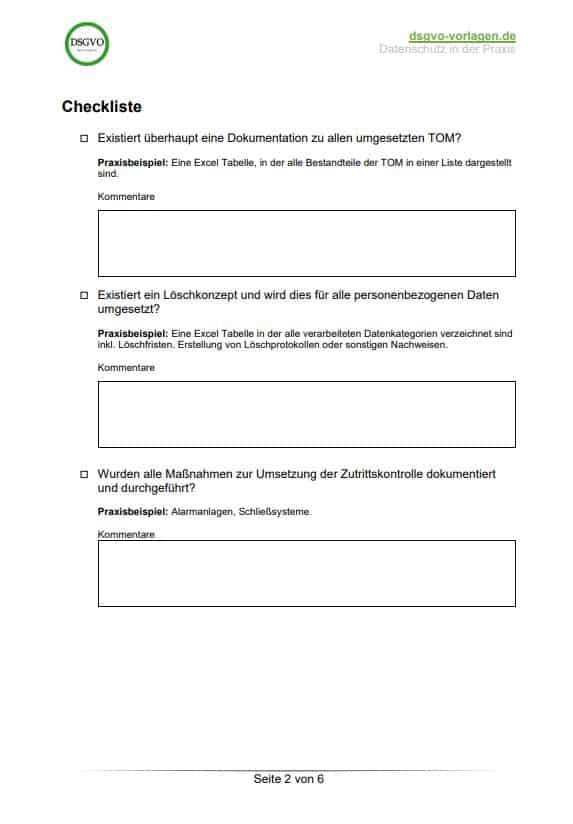

TOM Checkliste zur Umsetzung

Hier geht es zum Download der Checkliste als PDF.

| ✔ | Existiert überhaupt eine Dokumentation zu allen umgesetzten TOM? |

| Praxisbeispiel: Eine Excel Tabelle, in der alle Bestandteile der TOM in einer Liste dargestellt sind. |

| ✔ | Existiert ein Löschkonzept und wird dies für alle personenbezogenen Daten umgesetzt? |

| Praxisbeispiel: Eine Excel Tabelle in der alle verarbeiteten Datenkategorien verzeichnet sind inkl. Löschfristen. Erstellung von Löschprotokollen oder sonstigen Nachweisen. |

| ✔ | Wurden alle Maßnahmen zur Umsetzung der Zutrittskontrolle dokumentiert und durchgeführt? |

| Praxisbeispiel: Alarmanlagen, Schließsysteme. |

| ✔ | Wurden alle Maßnahmen zur Umsetzung der Zugangskontrolle dokumentiert und durchgeführt? |

| Praxisbeispiel: Installation einer Firewall, Verschlüsselung von Datenträgern. |

| ✔ | Wurden alle Maßnahmen zur Umsetzung der Zugriffskontrolle dokumentiert und durchgeführt? |

| Praxisbeispiel: Passwortrichtlinien, Löschanweisungen. |

| ✔ | Wurden alle Maßnahmen zur Umsetzung der Weitergabekontrolle dokumentiert und durchgeführt? |

| Praxisbeispiel: E-Mail Verschlüsselung, Einsatz von VPN Technologie. |

| ✔ | Wurden alle Maßnahmen zur Umsetzung der Eingabekontrolle dokumentiert und durchgeführt? |

| Praxisbeispiel: Eingabeprotokollierung, Nutzerrollen. |

| ✔ | Wurden alle Maßnahmen zur Umsetzung der Verfügbarkeitskontrolle dokumentiert und durchgeführt? |

| Praxisbeispiel: Feuer- und Rauchmelder, automatische Löschanlagen. |

| ✔ | Wurden alle Maßnahmen zur Umsetzung des Trennungsgebots dokumentiert und durchgeführt? |

| Praxisbeispiel: Physische Trennung von Datenträgern, Speicherung von personenbezogenen Daten je nach Zweck in unterschiedlichen Datenbanken. |

| ✔ | Prüfen Sie alle Ihre Auftragsverarbeiter hinsichtlich der Einhaltung der Datenschutzgrundsätze? |

| Praxisbeispiel: Vorabkontrolle beim Auftragsverarbeiter, Prüfung der TOMs des Auftragsverarbeiters. |

| ✔ | Bestehen Verfahren zur Wiederherstellung der Verfügbarkeit personenbezogener Daten nach einem physischen oder technischen Zwischenfall? |

| Praxisbeispiel: Backups, Incident Response Management. |

| ✔ | Gibt es Vertretungsregelungen für die IT-Verantwortlichen? |

| Praxisbeispiel: Wenn der IT-Leiter krank ist, kann der stellvertretende IT-Leiter seine Aufgaben übernehmen. |

| ✔ | Sind die Verantwortlichen für die IT-Sicherheit angemessen ausgebildet und in alle Unternehmensstrukturen eingebunden, die mit personenbezogenen Daten zu tun haben? |

| Praxisbeispiel: Der IT-Sicherheitsbeauftragte des Unternehmens wird bei jeder Tool-Neuanschaffung mit eingebunden. |

| ✔ | Existieren Verfahren zur Gewährleistung der Belastbarkeit der Systeme und Dienste? |

| Praxisbeispiel: Regelmäßige Tests der Belastbarkeit mittels Stresstests. |

| ✔ | Existiert ein Datensicherheitskonzept bzw. eine Datensicherheitsrichtlinie? |

| Praxisbeispiel: Ausarbeitung einer Datensicherheitsrichtlinie mit einem Berater. |

| ✔ | Wurden alle Mitarbeiter, die mit personenbezogenen Daten zu tun haben, auf das Datengeheimnis verpflichtet und wurden im Umgang mit den Daten geschult? |

| Praxisbeispiel: Aushändigung einer Schulungsunterlage im Jahresrhythmus, Verpflichtung aller Mitarbeiter auf das Datengeheimnis mit Unterschrift. |

| ✔ | Existieren Verfahren regelmäßiger Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen? |

| Praxisbeispiel: Die TOMs werden jedes Jahr unabhängig geprüft, die Prüfung und die Findings werden dokumentiert. |

| ✔ | Entsprechen die TOM dem aktuellen Stand des technischen Fortschritts und sind gemäß festgelegten Schutzzielen und Risikoprofil angemessen? |

TOM nach DSGVO dokumentieren – so geht’s

Benötigte Zeit: 14 Tage

Technischen und organisatorischen Maßnahmen erstellen – Anleitung

- Erarbeiten Sie eine Liste mit Verantwortlichen

Sollten Sie nicht selbst den Überblick über alle technischen Abläufe (Hard- und Software) im Unternehmen haben, sollten Sie sich eine Liste erarbeiten, welche sie Ansprechpartner enthält. Diese werden Sie in den nächsten Schritten benötigen. Mögliche Ansprechpartner sind: Product Owner, Hausmeister oder die Personalabteilung.

- Besorgen Sie sich eine Liste von üblichen TOMs

Es ist für einen Datenschutzlaien nicht praktikabel sich den Stand der Technik selbst zu erarbeiten. Sie sollten eine Liste zur Hand haben, welche geeignete Maßnahmen enthält, die Sie dann durchgehen und abhaken können.

- Gehen Sie die TOM Liste mit Ihrem Wissen durch

Sollten Sie schon Teilbereiche der Liste kennen und abhaken können, dann fangen Sie damit an. Analysieren Sie auch, ob die TOMs, die bereits implementiert sind, angemessen sind. Die Angemessenheit muss sowohl auf den Schutzbedarf aber auch auf den Aufwand und die Verhältnismäßigkeit hin geprüft werden.

- Ziehen Sie weitere Verantwortliche hinzu

Alles was Sie nicht erledigen konnten oder wo Sie sich nicht sicher sind, sollten Sie mit den Verantwortlichen besprechen. Besprechen Sie auch die Angemessenheit und hinterfragen Sie die Umsetzung.

- Legen Sie die TOMs dem Verantwortlichen vor

Sollten Sie selbst nicht die Verantwortliche Stelle gemäß DSGVO sein, so legen Sie nun die erarbeiteten Unterlagen vor und besprechen diese. Ggf. gibt es Maßnahmen, die ergänzt werden müssen oder Folgeprojekte.

- Überprüfen Sie die TOMs regelmäßig

Eine Überprüfung sollte mindestens 1x im Jahr stattfinden, am besten dann, wenn die anderen Dokumente wie Verzeichnis von Verarbeitungstätigkeiten oder die Risikoanalyse aktualisiert werden.

Folgen bei Verstößen gegen die Dokumentationspflichten

Über die hohen Bußgelder der DSGVO wurde schon viel berichtet, nur so viel sei gesagt, sie sind hoch und es ist mit mehr Kontrollen zu rechnen. Ein wichtiger Punkt, den man nicht außer Acht lassen sollte, ist die Rechtfertigungsgrundlage, die man sich hier schafft, sollte es einmal zu einer Beschwerde bei den Behörden durch z.B. Kunden / Nutzer kommen. Aber auch wenn ein Datenleck auftaucht und dies öffentlich wird, können die TOM dazu dienen zu zeigen, dass das Schutzniveau angemessen war und ein Bußgeld kann ggf. vermieden werden.

Häufige Fragen zum Thema technische und organisatorischen Maßnahmen nach DSGVO

Mit dem Namen „TOM“ oder „TOMs“ wird häufig „technische und organisatorischen Maßnahmen“ im Kontext der DSGVO abgekürzt. Dementsprechend wird oft das Wort TOMs benutzt um die Maßnahmen zu beschreiben.

Das ist recht schwierig pauschal zu beantworten. Die Maßnahmen müssen in erster Linie zu Ihrem Unternehmen passen und dort ein angemessenes Schutzniveau gewährleisten. Darüber hinaus sollten, Sie trotzdem regelmäßig überprüfen, ob es neuere und bessere Schutzmaßnahmen gibt.

Sobald man die Verarbeitung personenbezogener Daten beginnt, braucht man auch TOMs. Die technisch organisatorische Maßnahmen müssen ab dem Zeitpunkt vorliegen, wo die Daten zum ersten mal erfasst, gespeichert oder auf sonstige Art und Weise verarbeitet werden.

Organisatorische Maßnahmen gemäß Datenschutzrecht sind alle Maßnahmen, die die Umsetzung von Schutzmaßnahmen betreffen und konkrete Handlungsanweisungen sowie Prozesse vorgeben, nach denen personenbezogene Daten geschützt werden sollen. Es handelt sich also grundsätzlich um nichttechnische Maßnahmen, die sich an die durchführenden Personen oder Gruppen richten.

Beispiele für organisatorische Maßnahmen sind:

– Passwortrichtlinie,

– Besucherordnung,

– Mitarbeiterschulungen zum Thema Datenschutz,

– Verpflichtung eines Datensicherheitsbeauftragten,

– Löschchecklisten.

Technische Maßnahmen nach DSGVO umfassen alle Schutzmaßnahmen, die technisch bzw. physisch umsetzbar sind. Diese können Hard- und Software betreffen, aber auch die Räumlichkeiten der Datenverarbeitung.

Beispiele für technische Maßnahmen sind:

– Alarmanlagen,

– Firewalls,

– Kappen von Datenschnittstellen,

– Virenscanner,

– Türschlösser,

– Wachschutz.

Datensparsamkeit definiert den sparsamen Umgang mit personenbezogenen Daten, dabei herrscht das Gebot, dass nur so viele Daten gespeichert oder allgemein verarbeitet werden dürfen, wie unbedingt notwendig. Das Minimalgebot ergibt sich aus Art. 5 Abs. 1 lit. c DSGVO.

Personenbezogene Daten sind so zu sichern, dass unbefugte Dritte nicht darauf zugreifen können, dass sie nicht versehentlich oder willkürlich gelöscht werden können und dass der Datenschutz im Allgemeinen eingehalten wird. Dabei ist der aktuelle Stand der Technik anzuwenden.

Quellen

https://dsgvo-gesetz.de/art-32-dsgvo/

https://dsgvo-gesetz.de/bdsg-neu/64-bdsg-neu/

https://dsgvo-gesetz.de/art-42-dsgvo/